本帖最后由 伊海 于 2014-7-22 18:49 编辑

9. 四节点网络应用

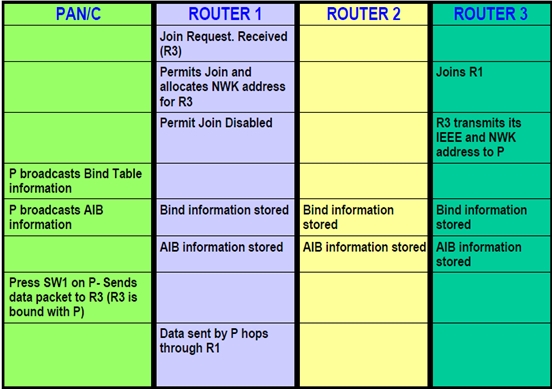

9.1. 连接和绑定

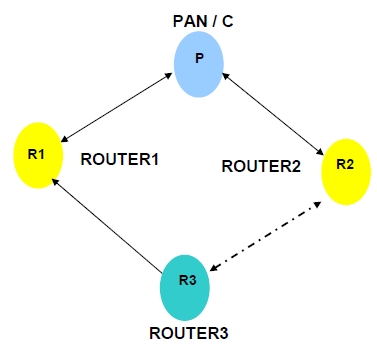

每个WPAN均有一个PAN协调器,允许连接所有其他形式的ZigBee器件以形成网络。路由器负责路由数据,并允许终端设备与其他路由器自动接入。

网络连接

网络绑定

9.2. 特征

形成ZigBee网络;

器件关联性;

应用绑定;

器件间的路由通信;

无线化的“Sensing-and-acting”(灯的On/Off控制通过按键开关来实现);

自修复/路由修复。

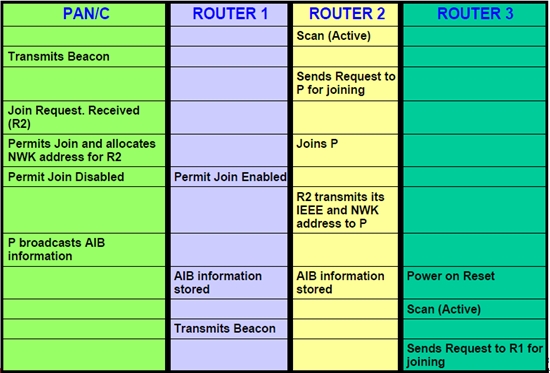

9.3. 网络形成

建立PAN协调器,为PAN协调器上电(P);自动网络。

关联网络设备Router(R1)、Router2(R2)以及Router3(R3)

PAN/C(P)发送信标,并启动网络

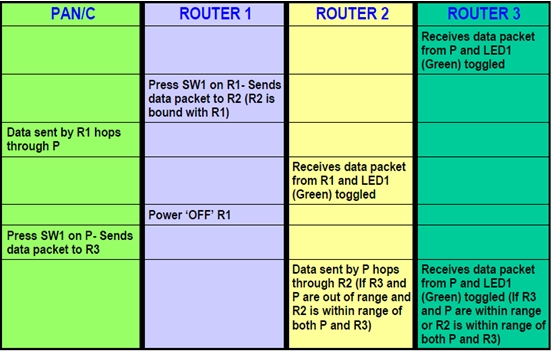

9.4. 路由与通信

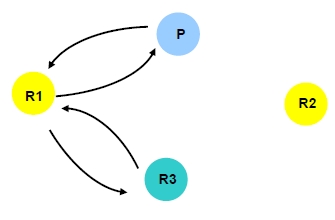

P与R3之间的通信通过R1-Hopping进行路由

R1与R2之间的通信通过P-Hopping进行路由

9.5. 网络软件流程

|